Tercer Milenio

En colaboración con ITA

Entrevista

David Prieto: “Muchos de los ciberataques implementan métodos de ingeniería social”

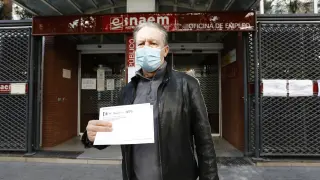

Todos acabamos de comprobar estos días cómo un ciberataque puede paralizar un servicio, como ha ocurrido con el SEPE. Con la pandemia, expertos como David Prieto Marqués, de Telefónica Tech, ya venían observando "un fuerte aumento de ciberataques aprovechando la situación de vulnerabilidad de personas y organizaciones".

Las telecomunicaciones nos han mantenido en contacto guardando las distancias. ¿Han sufrido mucho estrés las redes?

Durante la crisis de la covid-19, hemos visto doblarse el tráfico de internet, multiplicarse por cuatro el de aplicaciones de teletrabajo y por ocho el de redes sociales respecto a los picos más altos anteriores a esta situación. Para asegurar la conectividad y que nuestra red de telecomunicaciones funcionase a pleno rendimiento, de manera fiable, estable y segura, adoptamos medidas de redundancia geográfica y diversificación de medios técnicos.

¿Cómo han crecido las conexiones ‘online’ en Aragón?

Significativamente, incluso por encima de la media nacional. Por ejemplo, un 68% el tráfico DL (Down Link- de la Red al móvil).

¿Cómo se aprovechan los ciberdelincuentes de la situación de crisis sanitaria?

Supone un caldo de cultivo ideal para que los ciberdelincuentes quieran aprovechar las vulnerabilidades de un nuevo escenario caracterizado por una gran demanda de información y servicios ‘online’ y la explosión del teletrabajo, que transfiere el desarrollo de la actividad de negocio a los hogares.

¿Qué busca el ciberdelincuente?

El motivo principal de los ciberataques sigue siendo el económico, pero en algunos casos pueden confluir algunas motivaciones adicionales, como por ejemplo temas de espionaje, político o interrupción de algún servicio o sistema. Un informe elaborado por el Centro de Estudios Estratégicos Internacionales (CSIS), concluye que el delito cibernético le cuesta a la economía mundial más de 1 ‘trillion’ en inglés o billón en español de dólares o, dicho de otra manera, el 1% del PIB mundial.

¿Qué sectores han sufrido más ataques en la pandemia?

Desde Telefónica Tech hemos observado un fuerte aumento de la actividad maliciosa aprovechando la situación de vulnerabilidad de personas y organizaciones. A nivel mundial, los atacantes han desplazado los ataques a sectores y organizaciones relacionadas con covid-19. Los atacantes oportunistas engañan a sus víctimas aprovechando la confusión, desinformación y desesperación de muchos. Otros, ofrecen falsificaciones de todo tipo que permiten violar algunas de las restricciones impuestas por las autoridades en muchos países.

¿Cuáles son hoy las puertas de entrada?

Muchos de los ciberataques implementan métodos de ingeniería social para facilitar la propagación de otras amenazas. Los ciberdelincuentes son extremadamente creativos a la hora de idear nuevas formas para acceder a nuestra información, a menudo aprovechando temas y tendencias populares. Por ejemplo, en el contexto actual de pandemia, uno de los vectores principales son las campañas de suplantación de identidad mediante ‘phishing’ a organismos sanitarios gubernamentales y que adjuntan documentos maliciosos, campañas de ‘spam’ bajo la temática de la contratación de un seguro de salud, ataques de ‘ransomware’ contra organismos públicos, etc., siempre con la intención de propagar ‘malware’. Pero no solo se limitan al ámbito sanitario, sino que también aprovechan el auge del comercio ‘online’. Por ejemplo, los ciberdelincuentes se hacen pasar por Correos y mandan un SMS informando de un pedido en camino, con el fin de que el receptor pinche y acceder a sus datos bancarios.

¿Y cuántas contraseñas maneja un experto en ciberseguridad como usted?

Más que manejar contraseñas, lo importante es saber manejar las identidades digitales. Es un tema de muchísima actualidad, pues los fraudes más comunes son los de intento de robo de credenciales/suplantación de identidad para tratar de obtener algún beneficio (fundamentalmente económico). Ya es bastante común tener dobles factores de autenticación para acceder a muchos servicios en internet.

Se amplía la superficie de ataque

Si cada dispositivo conectado es un punto de vulnerabilidad digital, ¿qué pasará cuando se expanda el internet de las cosas (IoT)? Ante los nuevos escenarios surgidos de la transformación digital, "los modelos de seguridad tradicionales basados en proteger el perímetro quedan en entredicho", señala David Prieto. "La proliferación de dispositivos IoT está ampliando la superficie de ataque, lo que junto a la creciente sofisticación de los ataques, hace necesario mantener equipos especializados y formados de manera constante en las últimas técnicas de ataque".

También obligan a adaptarse otros nuevos paradigmas como el ‘cloud computing’ o la nube, cuyos modelos de seguridad han ido evolucionando: "El primero, ‘lift-and-shift’, consistía en virtualizar los servidores y trasladarlos a la nube –explica este ingeniero de Telecomunicación–. Esto genera ahorros en coste de infraestructuras, pero no hay beneficios nativos de la nube. El segundo paso es desarrollar microservicios, que permiten definir una arquitectura más potente con contenedores y despliegue automático". Un nuevo modelo de seguridad, añade, "denominado DevSecOps, se encarga de integrar directamente las consideraciones de seguridad en los procesos de desarrollo".

-Ir al suplemento Tercer Milenio

Apúntate y recibe cada semana en tu correo la newsletter de Tercer Milenio